حمله XSS که مخفف عبارت «Cross-site Scripting» است، یکی از متداولترین روشهای سوءاستفاده از آسیبپذیریهای وبسایت است که با هدف اجرای کد مخرب در مرورگر کاربران صورت میگیرد. این نوع حمله میتواند راه را برای سرقت اطلاعات حساس، جعل هویت کاربران یا حتی کنترل بخشهایی از یک وبسایت باز کند. در این مقاله به این میپردازیم که حمله XSS چیست، چه انواعی دارد و چگونه میتوان از وبسایتها در برابر این تهدید محافظت کرد.

حمله XSS چیست؟

در دنیای امنیت وب، حمله XSS یکی از رایجترین و در عین حال خطرناکترین آسیبپذیریهایی است که میتواند امنیت کاربران و اطلاعات آنها را به خطر بیندازد. این نوع حمله زمانی رخ میدهد که یک برنامه وب، ورودیهای کاربر را بهدرستی فیلتر یا اعتبارسنجی نکند و در نتیجه، مهاجم بتواند اسکریپت مخربی را در محتوای سایت تزریق کند. به زبان سادهتر، حمله XSS یک روش تزریق کد مخرب در صفحات وب است که باعث میشود این کدها در مرورگر کاربران نهایی اجرا شوند، بدون آنکه آنها متوجه شوند.

با اینکه حمله XSS از اواخر دهه ۹۰ میلادی آغاز شده و نزدیک به سه دهه از آن میگذرد، هنوز هم یکی از بزرگترین تهدیدهای امنیتی دنیای وب محسوب میشود. طبق گزارش OWASP، حمله XSS همچنان در میان ده آسیبپذیری اصلی برنامههای وب، در رده سوم قرار دارد و بسیاری از وبسایتها و اپلیکیشنها هنوز بهدرستی در برابر آن ایمنسازی نشدهاند.

چرا حمله XSS تهدیدی جدی است؟

بزرگترین آسیبی که حمله XSS وارد میکند خدشهدار کردن اعتماد کاربران به وبسایتهای معتبر است. مهاجمان با استفاده از XSS، یک وبسایت معتبر و پربازدید را، بدون نیاز به دسترسی مستقیم به سرور، به ابزاری برای حمله تبدیل میکنند. بازدید کاربران از این وبسایتها، میتواند منجر به افشای اطلاعات حساس، نفوذ به حسابهای شخصی، یا حتی آلوده شدن سیستم آنها شود. این آسیب فقط به کاربران محدود نمیشود؛ بلکه اعتبار برند و امنیت کلی وبسایت نیز به شدت تحتتأثیر قرار میگیرد. از دست رفتن اعتماد کاربران، کاهش بازدید، و حتی جریمههای قانونی میتوانند پیامدهای بلندمدت این نوع حمله باشند.

قبل از اینکه درباره راهکارهای مقابله با حمله XSS صحبت کنیم، بهتر است با نحوه کار و انواع مختلف این تهدید آشنا شویم.

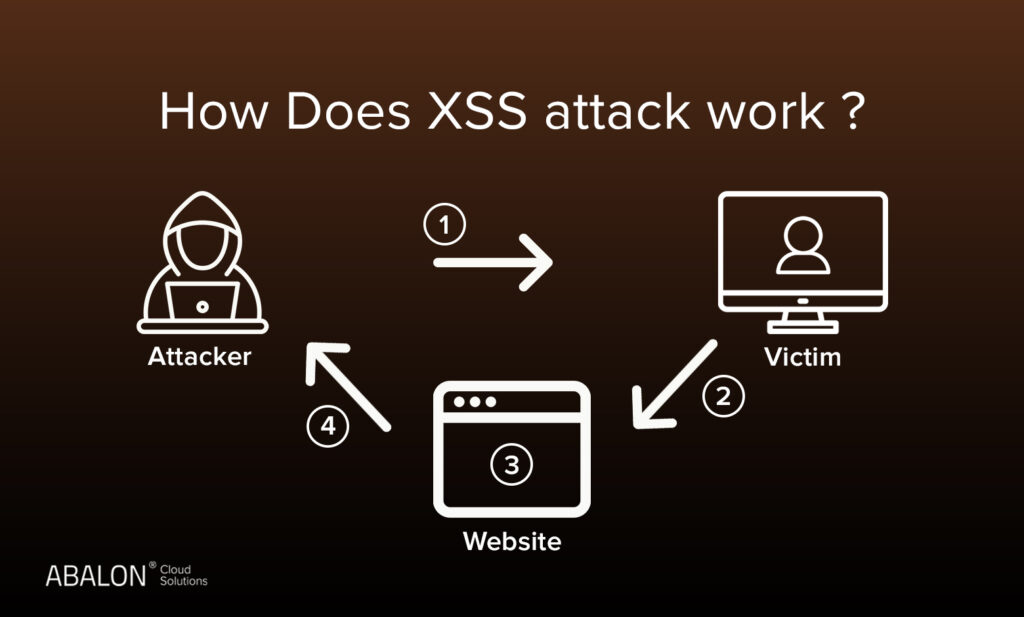

حمله XSS چگونه کار میکند؟

حمله XSS معمولاً از طریق بخشهایی از سایت انجام میشود که اطلاعات ورودی از کاربران را دریافت میکنند؛ مثل فرمهای ورود اطلاعات، بخش نظرات، فیلدهای جستجو یا انجمنهای گفتوگو. مهاجم، کدی مخرب (معمولاً با زبانهایی مثل JavaScript یا HTML) را در این قسمتها تزریق میکند. سپس، وقتی کاربران عادی از یکی از صفحات سایت بازدید میکنند (برای مثال، هنگام مشاهده یک کامنت یا نتایج جستجو)، کد مخرب در مرورگر آنها اجرا میشود. مرورگر نیز این کد را بخشی از عملکرد وبسایت تشخیص داده و آن را بدون هیچ هشداری تفسیر و اجرا میکند.

برای مثال، تصور کنید مهاجمی اسکریپت مخربی را در بخش نظرات یک وبلاگ منتشر کرده است. اگر سیستم سایت این ورودی را بدون بررسی ذخیره کند، هر کاربری که آن صفحه را باز کند، اسکریپت مورد نظر را در مرورگر خود اجرا میکند. این کد میتواند اطلاعات حساس کاربر مانند کوکیها یا Session Token را سرقت کند یا حتی او را به صفحات جعلی و آلوده هدایت نماید.

در برخی موارد، کد مخرب بهصورت موقتی از طریق URL یا درخواست HTTP وارد میشود (Reflected XSS) و در برخی موارد بهصورت دائمی در پایگاه داده ذخیره میشود (Stored XSS). به همین دلیل، شناسایی و تشخیص این نوع آسیبپذیری همیشه آسان نیست. تأثیر این حمله میتواند از نمایش پیامهای مزاحم تا دسترسی غیرمجاز به حساب کاربری یا آلودهسازی سیستم کاربران متغیر باشد. در ادامه با انواع حمله XSS آشنا میشویم.

انواع حمله XSS

حملات XSS را میتوان به سه نوع اصلی تقسیم کرد: حمله Reflected XSS، حمله Stored XSS و حمله DOM-based XSS. هر یک از این نوع حملات روش خاصی برای اجرای کد مخرب در مرورگر کاربر دارند و شناخت تفاوت میان آنها، نقش مهمی در طراحی راهکارهای مقابلهای مؤثر دارد.

مقایسه انواع مختلف حمله XSS در یک نگاه

| نوع حمله | محل اجرای کد | نحوه تزریق | میزان خطر | ویژگی کلیدی |

| حمله Reflected XSS | مرورگر کاربر | از طریق URL یا ورودی لحظهای | متوسط | کد فقط زمانی اجرا میشود که کاربر روی لینک دستکاریشده کلیک کند. |

| حمله Stored XSS | مرورگر کاربر | ذخیره دائمی روی سرور (فرمها یا کامنتها) | بالا | کد مخرب بهصورت دائم در پایگاهداده یا صفحه ذخیره میشود و برای تمام بازدیدکنندگان اجرا خواهد شد. |

| حمله DOM-based | مرورگر کاربر (سمت کلاینت) | از طریق تغییرات در DOM توسط JavaScript | متغیر (وابسته به پیادهسازی) | کد مستقیماً در مرورگر اجرا میشود و در سرور ذخیره نمیگردد، معمولاً پیچیدهتر است و سختتر شناسایی میشود. |

حمله Reflected XSS

در این مدل از حمله XSS که به نام «حمله بازتابی» شناخته میشود، کد مخرب بهصورت موقتی و از طریق لینک یا درخواست خاصی به سرور ارسال میشود و سرور در پاسخ، بدون انجام اعتبارسنجی صحیح، همان کد را به مرورگر قربانی بازتاب میدهد. مرورگر هم آن را بهعنوان بخشی از محتوای عادی صفحه اجرا میکند.

این نوع حمله معمولاً از طریق لینکهای فیشینگ، ایمیلهای جعلی یا URLهای دستکاریشده انجام میشود. بهعنوان مثال، مهاجم میتواند لینکی با پارامترهای آلوده به کد جاوااسکریپت طراحی کند و آن را در یک پیام ارسال کند. وقتی کاربر روی لینک کلیک کند، کد در مرورگر او اجرا میشود. از آنجا که این نوع حمله «موقتی» است، هیچ اثری از کد در سرور باقی نمیماند و فقط در همان لحظهی کلیک اتفاق میافتد.

خطر این نوع حمله در آن است که میتواند بهراحتی اطلاعات حساس کاربر را (مثل کوکی یا Session Token) استخراج کرده و به مهاجم ارسال کند.

حمله Stored XSS

در نوع دیگری که به «حمله XSS ذخیرهشده» یا ماندگار معروف است، اسکریپت مخرب بهطور دائمی در سرور ذخیره میشود؛ مثلاً در یک فرم نظرسنجی، کامنت، پروفایل کاربری یا فیلدهای ورودی دیگر که اطلاعات کاربران را دریافت و ذخیره میکنند. زمانی که کاربران دیگر از صفحهی آلوده بازدید میکنند، کد ذخیرهشده بهصورت خودکار در مرورگر آنها اجرا میشود.

این نوع حمله خطرناکتر از نوع Reflected است، چون میتواند بدون نیاز به تعامل مستقیم با کاربران متعدد، قربانیان زیادی را تحت تأثیر قرار دهد. بهعلاوه، چون کد در سرور ذخیره شده، هر بار که صفحه بارگذاری شود، اسکریپت اجرا میشود. راهکار مقابله با حمله Stored XSS، استفاده از فیلترهای اعتبارسنجی ورودی، سیستمهای escape کردن خودکار و کدنویسی امن است تا از ذخیرهشدن کدهای مشکوک جلوگیری شود.

حمله DOM-based XSS

در این نوع از حمله XSS، آسیبپذیری نه در سرور بلکه در کدهای سمت کاربر (client-side) نهفته است. اسکریپت مخرب از طریق تغییر ساختار DOM در مرورگر اجرا میشود، بدون اینکه کدی به سرور ارسال یا در آن ذخیره شود. این نوع حمله پیچیدهتر است و معمولاً توسط اسکنرهای امنیتی معمولی یا فایروالهای تحت وب بهراحتی شناسایی نمیشود.

حمله DOM-based XSS زمانی رخ میدهد که اپلیکیشن سمت کاربر (مثلاً جاوااسکریپت داخل مرورگر) دادههایی را که از URL یا سایر ورودیها دریافت کرده، بدون فیلترسازی مناسب، مستقیماً در عناصر HTML یا توابع خطرناک جاوااسکریپت استفاده میکند. برای مقابله با این نوع حمله، باید از تکنیکهای ایمنسازی کد سمت کاربر استفاده کرد، مانند استفاده از Trusted Types، فیلتر کردن منابع ورودی و اجتناب از استفاده مستقیم از مقادیر کنترلشده توسط کاربر در بخشهای حساس DOM.

حمله XSS با حمله CSRF چه تفاوتی دارد؟

حملات XSS و CSRF هر دو از متداولترین تهدیدهای امنیتی در دنیای وب هستند، اما تفاوتهای بنیادینی دارند. اما این تفاوتها در حمله XSS با حمله CSRF چیست؟ در حمله XSS، مهاجم تلاش میکند اسکریپتی مخرب را در مرورگر کاربر اجرا کند تا به اطلاعاتی مثل کوکیها یا محتوای صفحه دسترسی پیدا کند. اما در CSRF، هدف اجرای مخفیانه درخواستهایی است که بهظاهر از سمت کاربر معتبر ارسال شدهاند، بدون نیاز به اجرای کد در مرورگر. بهعبارتی، XSS اعتماد کاربر به سایت را هدف میگیرد، در حالی که CSRF از اعتماد سایت به کاربر سوءاستفاده میکند.

| حمله XSS | حمله CSRF | |

| نوع تهدید | اجرای کد مخرب در مرورگر کاربر | اجرای درخواستهای ناخواسته از طرف کاربر معتبر |

| پیشنیاز | معمولاً نیاز به تعامل کاربر (مثلاً کلیک روی لینک) | فقط نیاز به لاگین بودن کاربر در سایت قربانی |

| دسترسی | امکان خواندن و تغییر محتوا، سرقت کوکیها، تزریق کد | تنها امکان اجرای عملیات مجاز در حساب کاربر |

| نحوه اجرا | کد در خود وبسایت یا ورودیهای آن تزریق میشود | از طریق یک سایت خارجی یا لینک جعلی به وبسایت هدف |

| هدف اصلی | کاربر و مرورگر او | سرور و عملیات مرتبط با حساب کاربر |

چطور جلوی حملات XSS را بگیریم؟

از مهمترین اقدامات، استفاده از WAF (فایروال وب اپلیکیشن) است. راهکار WAF با نظارت بر ترافیک ورودی، اسکریپتهای مشکوک را شناسایی و مسدود میکند و یکی از مؤثرترین راهکارها برای مقابله با XSS به شمار میرود.

اقداماتی که کاربران میتوانند انجام دهند:

کاربران باید مراقب لینکهای ناشناس در پیامها، ایمیلها و شبکههای اجتماعی باشند. بسیاری از حملات XSS از طریق فیشینگ آغاز میشوند، پس شناسایی و گزارش این پیامها به تیمهای امنیتی مهم است. همچنین بهتر است قبل از کلیک روی لینکها، آدرس کامل را بررسی کنند و از معتبر بودن آن اطمینان حاصل نمایند.

اقداماتی که توسعهدهندگان و تیمهای امنیتی باید انجام دهند:

بررسی و اعتبارسنجی ورودی کاربران، جلوگیری از اجرای کد مخرب با استفاده از «تبدیل خروجی» (output encoding)، حذف تگهای مشکوک و استفاده از سیاستهای امنیتی مثل CSP از راهکارهای اصلی هستند. همچنین، اجرای تستهای امنیتی و بررسی مداوم کد به شناسایی آسیبپذیریها کمک میکند.

جمعبندی

در این مقاله از بلاگ آبالون، با حمله XSS یا «Cross-Site Scripting» آشنا شدیم و نحوه عملکرد آن را بررسی کردیم. دیدیم که این نوع حمله میتواند باعث اجرای اسکریپتهای مخرب در مرورگر کاربران شود و اطلاعات حساس آنها را به خطر بیندازد. سپس به انواع مختلف حمله XSS پرداختیم و تفاوت آنها را توضیح دادیم. برای جلوگیری از این حملات، اقدامات مختلفی در دو سطح کاربر و توسعهدهنده مطرح شد؛ از شناسایی لینکهای مشکوک گرفته تا اعتبارسنجی ورودیها، حذف کد مخرب و استفاده از روشهایی مثل encoding. همچنین تأکید کردیم که استفاده از WAF (دیوار آتش برنامههای وب) میتواند نقش حیاتی در شناسایی و مسدودسازی این نوع تهدیدات داشته باشد. با پیادهسازی این روشها، میتوان سطح امنیت وبسایتها را به شکل چشمگیری افزایش داد و از آسیبپذیری در برابر حملات XSS جلوگیری کرد.