TLS Handshake مانند دست دادن اول آشنایی، اساس ایجاد اعتماد است؛ اما اینجا بین مرورگر و سرور اتفاق میافتد. این فرآیند، اولین قدم برای برقراری ارتباط امن در اینترنت است، جایی که احراز هویت، تعیین روش رمزنگاری و تبادل کلیدها انجام میشود. در این مقاله آبالون، ابتدا TLS Handshake را تعریف میکنیم، سپس نحوه عملکرد آن، تفاوتش با SSL Handshake، مزایا و محدودیتهایش را بررسی خواهیم کرد.

TLS handshake چیست؟

TLS یا TLS Handshake نقطه آغاز تمام ارتباطات امن مبتنی بر پروتکل HTTPS در اینترنت است. هر بار که به وبسایتی با آدرس HTTPS متصل میشوید یا دادهای ارسال میکنید، این فرآیند در پشت صحنه اجرا میشود. TLS Handshake تضمین میکند که کلاینت (مانند مرورگر وب) و سرور (مانند وبسایت) روی پروتکلهای رمزنگاری، کلیدهای امنیتی، و هویت دوطرفه به توافق برسند.

نکته مهم این است که TLS فقط در ارتباطات HTTPS عمل میکند و ارتباطات HTTP را امن نمیسازد. HTTPS نسخهای از HTTP است که از TLS برای رمزگذاری دادهها استفاده میکند. به همین دلیل، تنها وبسایتهایی که از HTTPS پشتیبانی میکنند، از مزایای TLS و فرآیند Handshake بهرهمند میشوند. در این فرآیند، ابتدا کلاینت و سرور یکدیگر را شناسایی و اعتبارسنجی میکنند. سپس نحوه رمزگذاری دادهها تعیین شده و کلیدهای رمزنگاری لازم مبادله میشوند تا ارتباطی کاملاً ایمن برقرار شود.

این فرآیند که بخشی از پروتکل SSL/TLS است، با ایجاد یک لایه حفاظتی، دادههای در حال انتقال در ارتباطات HTTPS را در برابر جاسوسی و دستکاری محافظت میکند. اگر وبسایتی به جای HTTPS از HTTP استفاده کند، هیچگونه رمزنگاری اعمال نمیشود و اطلاعات بهراحتی میتواند توسط مهاجمان رهگیری شود. بنابراین، TLS Handshake نه تنها ارتباطات شما را ایمن میکند، بلکه دادهها را خصوصی و بدون تغییر نگه میدارد. به همین دلیل، این فرآیند یکی از ارکان اصلی امنیت سایبری در تعاملات دیجیتال محسوب میشود.

TLS Handshake چگونه کار میکند؟

اگر میخواهید بدانید هندشیک TLS چطور کار میکند، باید این فرآیند پیچیده اما حیاتی را به چند مرحله ساده تقسیم کنیم. این هندشیک که بین کلاینت (مانند مرورگر وب) و سرور (مانند وبسایت) انجام میشود، در عرض چند ثانیه اتفاق میافتد؛ پس نگران تأخیر در عملکرد آنلاین خود نباشید. اینجا همهچیز سریع و بدون نقص پیش میرود.

هدف TLS Handshake روشن است: ایجاد یک سشن امن و رمزگذاریشده که هیچ فرد یا مهاجم غیرمجازی نتواند به دادههای شما دسترسی پیدا کند. در این فرآیند، کلاینت و سرور ابتدا هویت یکدیگر را تأیید میکنند، سپس روی یک روش رمزگذاری توافق کرده و کلیدهای رمزنگاری لازم را تولید میکنند. نتیجه؟ دادههای انتقالی شما در امان و غیرقابل نفوذ باقی میمانند. از ایمنسازی ارتباطات دستگاههای اینترنت اشیا (IoT) گرفته تا رمزگذاری ارتباطات ایمیلی، TLS Handshake همان سکوی کوی پرتاب امنیت دیجیتال شماست.

تفاوت SSL Handshake و TLS Handshake چیست؟

فرآیند «Handshake» یکی از مراحل مهم در برقراری ارتباط امن بین مرورگر و سرور است. این فرآیند در پروتکلهای «SSL» و «TLS» با هدف احراز هویت دو طرف و تبادل کلیدهای رمزنگاری انجام میشود. با ظهور «TLS» بهعنوان نسخه بهبودیافته «SSL»، تغییرات مهمی در این فرآیند ایجاد شده است.

۱. تعداد مراحل کمتر در «TLS»

در «SSL Handshake»، ارتباط امن در چند مرحله انجام میشد که باعث افزایش زمان برقراری ارتباط میشد.

اما در «TLS Handshake»، مراحل غیرضروری حذف شدهاند. این به معنای کاهش زمان تأخیر و سرعت بیشتر در شروع ارتباط است.

۲. امنیت پیشرفتهتر در «TLS»

«SSL» دارای نقاط ضعف امنیتی بود که باعث میشد در برابر حملاتی مانند BEAST ،POODLE و دیگر حملات آسیبپذیر باشد. «TLS» این ضعفها را رفع کرده و الگوریتمهای رمزنگاری قویتری اضافه کرده است.

- «TLS» از الگوریتمهای پیشرفتهتری مانند SHA-256 استفاده میکند.

- حذف نسخههای ضعیفتر رمزنگاری (Cipher Suites) امنیت کلی را افزایش داده است.

۳. کاهش فشار روی سرور

«TLS Handshake» به دلیل کارایی بالاتر، فشار کمتری روی سرور وارد میکند. حذف مراحل اضافی و کاهش تعداد رمزنگاریهای پشتیبانیشده باعث شده تا این فرآیند منابع کمتری مصرف کند.

۴. پشتیبانی از ویژگیهای جدید

«TLS» از ویژگیهای جدیدی مانند Perfect Forward Secrecy یا PFS پشتیبانی میکند که امنیت اطلاعات را حتی در صورت افشای کلیدهای رمزنگاری تضمین میکند.

TLS Handshake؛ قدمبهقدم تا ایجاد یک ارتباط امن

وقتی حرف از ارتباط امن در اینترنت میزنیم، TLS Handshake نقش اصلی را ایفا میکند. این پروتکل، قلب ارتباطات رمزنگاریشده بین کلاینت و سرور است. با دقت و جزئیات تمام، مراحل این فرآیند طراحی شدهاند تا از اطلاعات شما محافظت کنند. حال وقت آن است که مراحل آن را باز کنیم:

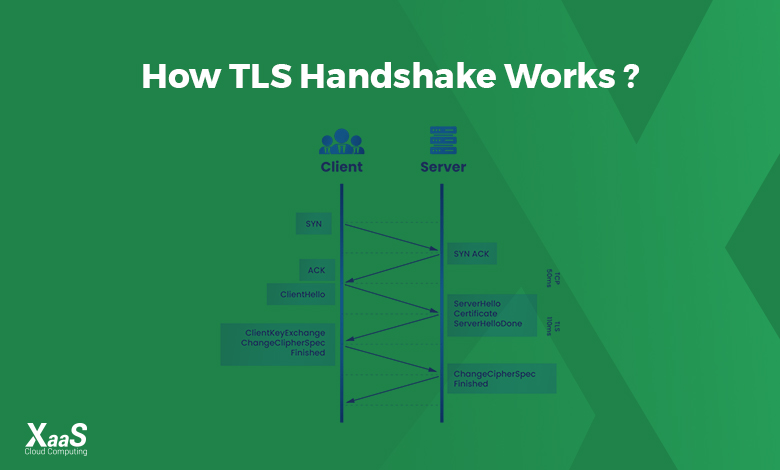

TLS Handshake با RSA؛ کلاسیک اما منسوخشده

RSA (مخفف Rivest ،Shamir ،Adleman)، تا قبل از نسخه ۱.۳ پروتکل TLS، روش محبوبی بود اما الان دیگر آنقدر امن نیست که قابل توصیه باشد. با این حال، دانستن مراحلش همچنان مهم است:

- Client Hello

کلاینت با ارسال پیام آغازین به سرور، درخواستش را مطرح میکند. این پیام شامل نسخه TLS پشتیبانی شده توسط کلاینت، لیست مجموعه الگوریتمهای رمزنگاری (Cipher Suites) پشتیبانیشده و یک مقدار تصادفی به نام Client Random است. - Server Hello

سرور در پاسخ، گواهی SSL، مجموعه الگوریتمهای رمزنگاری انتخابی و مقدار تصادفی خود به نام Server Random را ارسال میکند. - احراز هویت سرور

کلاینت، گواهی SSL سرور را با مرجع صدور گواهی (Certificate Authority) بررسی میکند تا مطمئن شود سرور واقعاً همان کسی است که ادعا میکند و نیز اطمینان پیدا کند که با مالک واقعی دامنه ارتباط برقرار کرده است. - ارسال Premaster Secret

کلاینت یک مقدار تصادفی دیگر تولید کرده و آن را با استفاده از کلید عمومی سرور رمزنگاری میکند. این کلید عمومی از گواهی SSL به دست آمده است و فقط توسط کلید خصوصی سرور امکان رمزگشایی دارد. - رمزگشایی در سرور

سرور با استفاده از کلید خصوصی، مقدار Premaster Secret را رمزگشایی میکند. - ایجاد کلیدهای سشن

کلاینت و سرور با ترکیب Client Random ،Server Random و Premaster Secret کلیدهای سشن یکسانی را تولید میکنند. - تأیید کلاینت و سرور

کلاینت و سپس سرور، هر دو پیامهای Finished خود را ارسال میکنند که با کلید سشن رمزنگاری شده است. - شروع رمزنگاری متقارن

ارتباط امن برقرار شده و تمامی پیامها از این مرحله به بعد با کلیدهای سشن رمزنگاری میشوند.

TLS Handshake با Diffie-Hellman؛ استاندارد مدرن

الگوریتم Diffie-Hellman روشی جدیدتر و امنتر است که از نسخه ۱.۳ به بعد توصیه میشود. مراحل این روش به شکل زیر است:

- Client Hello

کلاینت اطلاعات اولیه خود شامل نسخه TLS، مجموعه الگوریتمهای رمزنگاریها و مقدار تصادفی Client Random را ارسال میکند. - Server Hello

سرور گواهی SSL، مجموعه الگوریتمهای رمزنگاری انتخابی و مقدار تصادفی Server Random را ارسال میکند. علاوه بر این، بر خلاف روش RSA که تشریح کردیم، در این استاندارد، امضای دیجیتال پیامهای قبلی را اضافه میکند. - تأیید امضای دیجیتال

کلاینت، امضای دیجیتال را بررسی کرده و از هویت سرور اطمینان حاصل میکند. - ارسال پارامترهای DH

کلاینت پارامترهای دیفی-هلمن (DH Parameters) را برای سرور ارسال میکند. - محاسبه پریمستر سیکرت

برخلاف RSA، مقدار Premaster Secret توسط کلاینت و سرور به صورت مستقل و با استفاده از پارامترهای دیفی-هلمن محاسبه میشود. - ایجاد کلیدهای سشن

با ترکیب Client Random ،Server Random و Premaster Secret کلیدهای سشن ساخته میشوند. - تأیید و شروع ارتباط امن

پیامهای Finished از طرف کلاینت و سرور رد و بدل شده و ارتباط رمزنگاریشده آغاز میشود.

مزایای استفاده از TLS Handshake چیست؟

TLS Handshake یکی از مهمترین ابزارهای ایجاد امنیت در ارتباطات آنلاین است. اگر هنوز این فرایند را پیادهسازی نکردهاید، وقتش رسیده دست به کار شوید. این فناوری کمک میکند تا اطلاعات بین کلاینت و سرور بهصورت رمزگذاریشده منتقل شود، طوری که هیچ شخص دیگری نتواند به آنها دسترسی داشته باشد. رمزگذاری اطلاعات با استفاده از گواهینامه SSL تضمین میکند که دادههای شما در اینترنت امن باقی میماند.

۱. رمزنگاری اطلاعات

وقتی دادهها از طریق TLS Handshake منتقل میشوند، رمزگذاری میشوند. این یعنی اگر کسی در وسط راه بخواهد اطلاعات را شنود کند، چیزی غیرقابلفهم دریافت میکند.

۲. انعطاف در انتخاب امنیت و سرعت

یکی از ویژگیهای خوب TLS Handshake این است که میتوانید الگوریتمهای رمزنگاری مختلف را بر اساس نیازتان انتخاب کنید. برای دادههای حساس، از الگوریتمهای قویتر استفاده کنید و برای اطلاعات معمولی، گزینههای سریعتر و سبکتر را انتخاب کنید.

۳. احراز هویت طرفین ارتباط

TLS Handshake به شما کمک میکند مطمئن شوید که با شخص یا سرویس درست در ارتباط هستید. گواهینامه دیجیتال سرور که توسط یک مرجع صدور گواهینامه (Certificate Authority) معتبر تأیید شده، جلوی جعل هویت را میگیرد. همچنین میتوانید از گواهینامههای سمت کلاینت برای امنیت بیشتر و احراز هویت دوطرفه استفاده کنید.

محدودیتهای استفاده از TLS handshake چیست؟

TLS یکی از مهمترین پروتکلها برای امنیت آنلاین است، اما مثل هر فناوری دیگری، محدودیتهایی هم دارد. اگر میخواهید از این پروتکل به بهترین شکل استفاده کنید، باید به این نکات توجه داشته باشید:

۱. سربار عملکرد

فرایند TLS Handshake میتواند سرعت را کمی کاهش دهد، بهویژه در ارتباطات کوتاهمدت. این کاهش سرعت به دلیل فرایندهای رمزنگاری پیچیدهای است که برای امنیت بیشتر انجام میشود. اگر عملکرد برای شما خیلی مهم است، باید به این نکته توجه کنید.

۲. تنظیمات پیچیده

تنظیم درست TLS ممکن است کمی زمانبر باشد. اگر گواهینامهها را بهدرستی مدیریت نکنید یا تنظیمات پروتکل را اشتباه انجام دهید، ممکن است امنیت سرویس شما آسیب ببیند.

۳. ناسازگاری نسخهها و الگوریتمها

همه دستگاهها و سرورها از نسخههای جدید TLS یا الگوریتمهای رمزنگاری (Cipher Suites) پشتیبانی نمیکنند. این ناسازگاریها ممکن است باعث شود فرایند Handshake بهدرستی انجام نشود و ارتباط امن برقرار نشود.

۴. انقضای گواهینامهها

گواهینامههای TLS تاریخ انقضا دارند و باید مرتباً تمدید شوند. اگر تمدید به موقع انجام نشود، کاربران هنگام اتصال به سرویس شما با خطا مواجه میشوند و این موضوع میتواند به اعتماد آنها آسیب بزند.

۵. آسیبپذیری در برابر برخی حملات

هرچند TLS بسیاری از تهدیدات امنیتی را برطرف میکند، اما همچنان در برابر حملاتی مثل مرد میانی «Man-in-the-Middle» یا «Downgrade Attack» آسیبپذیر است. به همین دلیل باید تنظیمات امنیتی خود را مرتب بهروزرسانی کنید.

جمعبندی

در این مقاله از آبالون، نگاهی جامع به TLS Handshake انداختیم و این فرآیند مهم را از زوایای مختلف بررسی کردیم. ابتدا تعریف کردیم که TLS Handshake چیست و چگونه مثل دست دادن اولیه در دنیای دیجیتال، اعتماد را بین کلاینت و سرور ایجاد میکند. سپس نحوه عملکرد آن را توضیح دادیم و تفاوتهایش با SSL Handshake را مشخص کردیم. در ادامه، به مزایای کلیدی مثل رمزنگاری اطلاعات و احراز هویت اشاره کردیم و در کنار آن، محدودیتها و چالشهایی مانند سربار عملکرد و انقضای گواهینامهها را هم بررسی کردیم. اگر امنیت انتقال اطلاعات برای شما اهمیت دارد، TLS Handshake بهترین نقطه شروع برای حفاظت از ارتباطات آنلاین شماست.